Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

S'abonnerL’idéal est bien réel : ce à quoi devrait ressembler le Zero Trust

Au cours des dernières années, il est devenu de plus en plus évident que le statu quo en matière de mise en réseau et de sécurité n’est plus viable. L’extension sans fin des réseaux en étoile à davantage d’utilisateurs distants, de sites distants et d’applications cloud augmente les risques, nuit à l’expérience utilisateur et est d’une complexité et d’un coût prohibitifs. Il en va de même lorsque l’on s’appuie sur des modèles de sécurité cloisonnée pour sécuriser le réseau en expansion à l’aide de piles toujours plus nombreuses d’appliances de sécurité.

Le Zero Trust s’est rapidement imposé comme la solution incontournable aux problèmes de ces architectures basées sur le périmètre. Malheureusement, l’engouement pour le Zero Trust a créé une certaine confusion quant à la signification exacte de ce terme. Il est parfois décrit comme une capacité spécifique ou comme une énième nouvelle appliance (matérielle ou virtuelle). Dans d’autres cas, le Zero Trust est présenté comme un Saint Graal imaginaire, quelque chose qui n’existe pas réellement mais qui est censé résoudre tous les problèmes d’une entreprise. La réalité est toutefois très différente de ces deux points de vue.

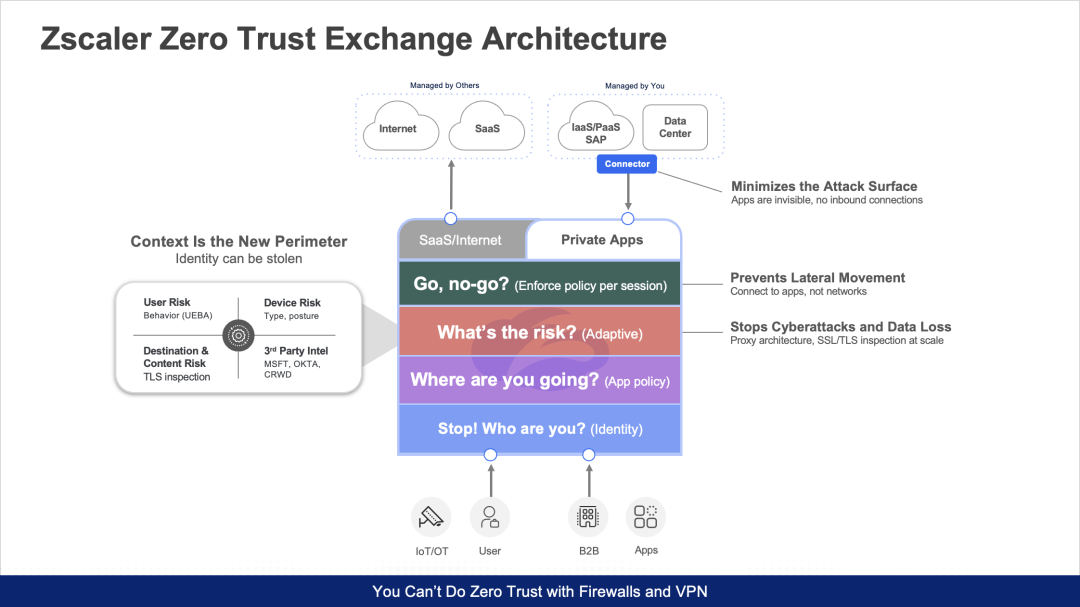

Le Zero Trust est une architecture ; ce n’est ni un levier supplémentaire pour le statu quo, ni le fruit d’une imagination pleine d’espoir ou naïve. Le Zero Trust constitue une rupture avec les réseaux en étoile et les modèles de sécurité cloisonnée, et c’est la raison pour laquelle cette architecture est tellement efficace pour éviter leurs problèmes. Nous vous invitons à cliquer ici pour obtenir des informations plus détaillées sur son fonctionnement (vous pouvez également vous faire une idée rapide du « comment » dans le diagramme ci-dessous).

En ce qui concerne le « quoi », cette architecture doit sécuriser tout et n’importe quoi au sein d’une entreprise. Fort heureusement, cette forme globale de Zero Trust n’est pas qu’hypothétique. L’idéal est bien réel et les entreprises peuvent en bénéficier dès aujourd’hui. Nous vous invitons à poursuivre votre lecture pour découvrir les quatre domaines clés que protège une architecture Zero Trust complète.

Zero Trust pour les utilisateurs

Vos utilisateurs ont besoin d’un accès rapide, sécurisé et fiable aux applications et à Internet, où qu’ils se trouvent. C’est souvent la principale raison pour laquelle les entreprises adoptent une architecture Zero Trust, afin que les utilisateurs puissent travailler en toute sécurité et de manière productive, sans les inconvénients précités des architectures basées sur le périmètre. C’est en grande partie à cause de ce besoin que Gartner a inventé l’expression Security Service Edge (SSE) pour décrire les plates-formes de sécurité fournies en périphérie qui fournissent une passerelle Web sécurisée (SWG), un accès réseau Zero Trust (ZTNA), un cloud access security broker (CASB), une surveillance de l’expérience numérique (DEM) et d’autres fonctionnalités. Cependant, le Zero Trust (et le SSE, par ailleurs) ne se limite pas à la simple sécurisation des utilisateurs.

Zero Trust pour les instances

Si les entreprises veulent prévenir la perte de données et les infections par les cybermenaces, elles doivent également sécuriser les charges de travail avec une architecture Zero Trust. Une charge de travail est un service spécifique (par exemple, une machine virtuelle, un conteneur, un microservice, une application, un stockage ou une ressource cloud) utilisé soit selon les besoins, soit de manière permanente pour accomplir une tâche spécifique comme par exemple, AWS S3. Tout comme les utilisateurs, elles doivent bénéficier d’un accès sécurisé aux applications et à Internet. En même temps, leurs configurations et leurs droits doivent être correctement définis afin d’éviter tout problème suscpetible d’exposer les données. L’architecture Zero Trust peut relever ces deux défis en sécurisant les communications des charges de travail et en fournissant des fonctionnalités telles que la gestion de la posture de sécurité cloud (CSPM) et la gestion des droits d’accès à l’infrastructure cloud (CIEM).

Zero Trust pour l’IoT et l’OT

« Internet des objets » et « technologie opérationnelle » ne sont pas que des mots à la mode. Les dispositifs IoT et OT transforment la façon dont les entreprises fonctionnent et se sont rapidement révélés des atouts indispensables. Cependant, malgré leur importance ainsi que le volume et la sensibilité des données qu’ils peuvent recueillir, ils ne sont pas conçus dans un souci de sécurité. Les organisations doivent par conséquent découvrir ces dispositifs dans l’ensemble de l’environnement, leur étendre un accès à distance privilégié de manière sécurisée et s’assurer que les dispositifs IoT et OT eux-mêmes bénéficient d’un accès sécurisé à Internet, aux applications et à d’autres dispositifs. Naturellement, l’architecture Zero Trust est parfaitement conçue pour répondre à ce triptyque de besoins

Zero Trust pour les partenaires B2B

Les employés internes ne sont pas les seuls à avoir besoin d’un accès sécurisé et performant aux systèmes informatiques. Les fournisseurs, clients et autres partenaires B2B ont également des exigences d’accès légitimes. Empêcher cet accès perturbe la productivité, mais accorder des droits ou un accès excessifs au réseau ouvre la porte à des compromissions et au déplacement latéral des menaces. L’architecture Zero Trust contourne ce double défi en adhérant au principe du moindre privilège (PoLP pour principle of least privilege) et en accordant aux partenaires B2B l’accès qu’aux ressources spécifiques dont ils ont besoin. Grâce à l’accès sans agent basé sur un navigateur et à l’isolation du navigateur, elle relève le défi de sécuriser les appareils des partenaires là où l’installation d’un logiciel est irréalisable.

Zscaler Zero Trust Exchange est la seule véritable plateforme Zero Trust. Elle fournit une architecture moderne qui assure une sécurité complète pour tous les utilisateurs, charges de travail, dispositifs IoT/OT et partenaires B2B. Avec Zscaler, votre entreprises peut constater par elle-même que l’idéal du Zero Trust est, en fait, bien réel.

Pour en savoir plus, inscrivez-vous à notre webinaire d’introduction au Zero Trust.

Cet article a-t-il été utile ?

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.