/ Qu’est-ce que le Zero Trust ?

Qu’est-ce que le Zero Trust ?

Zero Trust est une stratégie de sécurité qui stipule qu’aucune entité (utilisateur, application, service ou appareil) ne doit être considérée comme fiable par défaut. Selon le principe de l’accès sur la base du moindre privilège, la confiance est établie avant toute connexion sur la base du contexte et de la posture de sécurité de l’entité, puis réévaluée en permanence pour chaque nouvelle connexion, même si l’entité a déjà été authentifiée auparavant.

Présentation de l’architecture Zero Trust

Zero Trust est une stratégie de cybersécurité dans le cadre de laquelle la politique de sécurité est appliquée en fonction du contexte établi par des contrôles des accès basés sur le moindre privilège et une authentification stricte de l’utilisateur, et non sur la base d’une confiance implicite. Une architecture Zero Trust bien ajustée permet de simplifier l’infrastructure réseau, d’améliorer l’expérience utilisateur et de renforcer la défense contre les cybermenaces.

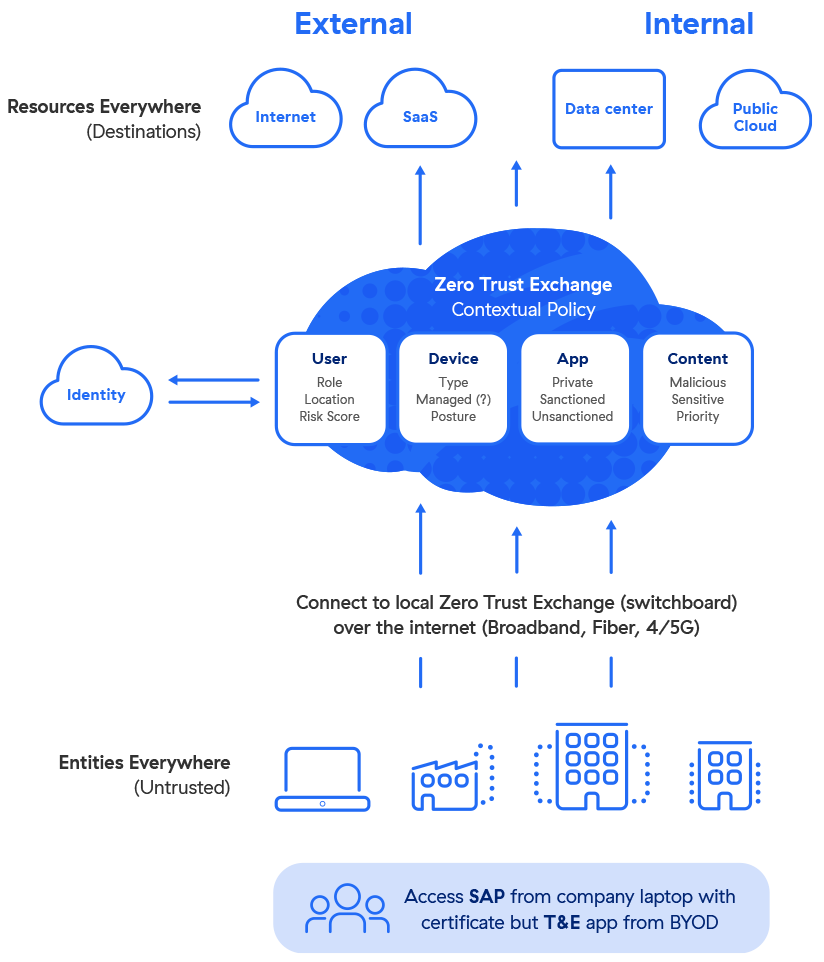

Une architecture Zero Trust obéit à la maxime « ne jamais faire confiance, toujours vérifier ». Ce principe directeur est en vigueur depuis que John Kindervag, qui travaillait à cette époque chez Forrester Research, a inventé ce terme. Une architecture Zero Trust applique des politiques d’accès basées sur le contexte, notamment le rôle et l’emplacement de l’utilisateur, son appareil et les données qu’il demande, afin de bloquer tout accès inapproprié et tout déplacement latéral au sein d’un environnement.

Le déploiement d’une architecture Zero Trust exige une bonne visibilité et un contrôle des utilisateurs de l’environnement et du trafic, y compris celui qui est chiffré, la surveillance et la vérification du trafic entre les différentes parties de l’environnement, ainsi que des méthodes d’authentification multifacteur (MFA) robustes, plus puissantes que les simples mots de passe, telles que la biométrie ou les codes à usage unique.

Dans une architecture Zero Trust, l’emplacement du réseau d’une ressource ne constitue plus le principal facteur de sécurité. Au lieu d’une segmentation rigide du réseau, vos données, flux de travail, services et autres sont protégés par une microsegmentation définie par logiciel, ce qui vous permet de les sécuriser en tout lieu, que ce soit dans votre data center ou dans des environnements hybrides et multicloud distribués.

Comment fonctionne la sécurité Zero Trust ?

En tant que concept de base, le Zero Trust suppose que chaque composant ou connexion est hostile par défaut, contrairement aux modèles antérieurs basés sur des périmètres de réseau sécurisés. Ce manque de confiance est technologiquement défini par les éléments suivants :

- Architecture sous-jacente : les modèles traditionnels utilisaient des adresses IP, des ports et des protocoles approuvés pour les contrôles d’accès et un VPN d’accès à distance pour la validation de la confiance.

- Approche inline : tout le trafic est considéré comme potentiellement hostile, même à l’intérieur du périmètre du réseau. Le trafic est bloqué jusqu’à ce qu’il soit validé par des attributs spécifiques tels qu’une empreinte digitale ou une identité.

- Politiques contextuelles : cette approche de sécurité renforcée s’applique à la charge de travail, quel que soit l’endroit d’où elle communique, qu’il s’agisse d’un cloud public, d’un environnement hybride, d’un conteneur ou d’une architecture réseau sur site.

- Authentification multifacteur : la validation est basée sur l’utilisateur, l’identité, l’appareil et l’emplacement.

- Sécurité indépendante de l’environnement : la protection s’applique quel que soit l’environnement de communication, favorisant les communications inter-réseaux sécurisées sans nécessiter de modifications architecturales ni de mises à jour des politiques.

- Connectivité orientée entreprise : un modèle Zero Trust s’appuie sur des politiques de l’entreprise pour connecter les utilisateurs, les appareils et les applications en toute sécurité sur n’importe quel réseau, facilitant ainsi une transformation digitale sécurisée.

Principes fondamentaux du modèle Zero Trust

Le Zero Trust va bien au-delà de l’identité des utilisateurs, de la segmentation et de l’accès sécurisé. Il s’agit d’une stratégie sur laquelle s’appuie un écosystème de cybersécurité qui repose sur trois principes fondamentaux :

- Mettre fin à chaque connexion : des technologies telles que les pare-feu utilisent une approche « passthrough », inspectant les fichiers au fur et à mesure qu’ils sont transmis. Si un fichier malveillant est détecté, les alertes arrivent souvent trop tard. Une solution Zero Trust efficace met fin à chaque connexion pour permettre à une architecture proxy inline d’inspecter tout le trafic, y compris le trafic chiffré, en temps réel (avant qu’il n’atteigne sa destination) afin de neutraliser les ransomwares, les malwares et bien d’autres menaces.

- Protéger les données à l’aide de politiques granulaires basées sur le contexte : les politiques Zero Trust vérifient les demandes d’accès et les droits en fonction du contexte, notamment l’identité de l’utilisateur, l’appareil, l’emplacement, le type de contenu et l’application demandée. Les politiques sont adaptatives, de sorte que les privilèges d’accès des utilisateurs sont continuellement réévalués à mesure que le contexte change.

- Réduire les risques en éliminant la surface d’attaque : avec une approche Zero Trust, les utilisateurs se connectent directement aux applications et aux ressources dont ils ont besoin, jamais aux réseaux (voir ZTNA). Les connexions directes utilisateur-application et application-application éliminent le risque de déplacement latéral et empêchent les appareils compromis d’infecter d’autres ressources. De plus, les utilisateurs et les applications étant invisibles sur Internet, ils ne peuvent pas être découverts ni attaqués.

Avantages du choix d’une architecture Zero Trust

Les environnements cloud modernes constituent des cibles attrayantes pour les cybercriminels qui cherchent à dérober, détruire ou demander une rançon pour la restitution des données critiques et sensibles des entreprises, telles que les données à caractère personnel, la propriété intellectuelle (PI) et les données financières.

Bien qu’aucune stratégie de sécurité ne soit parfaite, le Zero trust figure parmi les stratégies les plus efficaces à l’heure actuelle, car elle offre les avantages suivants :

- Réduit la surface d’attaque et le risque de violation de données.

- Fournit un contrôle d’accès granulaire sur les environnements cloud et de conteneurs.

- Atténue l’impact et la gravité des attaques, réduisant ainsi le temps et le coût de la remise en état.

- Prend en charge les initiatives de conformité

Un modèle de sécurité Zero Trust est le moyen le plus efficace au monde d’assurer la sécurité du cloud. Compte tenu de l’ampleur de la prolifération du cloud, des terminaux et des données dans les environnements informatiques modernes, il est essentiel de ne faire confiance à aucune connexion sans procéder à une vérification appropriée. De plus, l’augmentation de la visibilité facilitera grandement la vie des services informatiques et de sécurité, de l’administrateur au RSSI.

Zones de défense Zero Trust

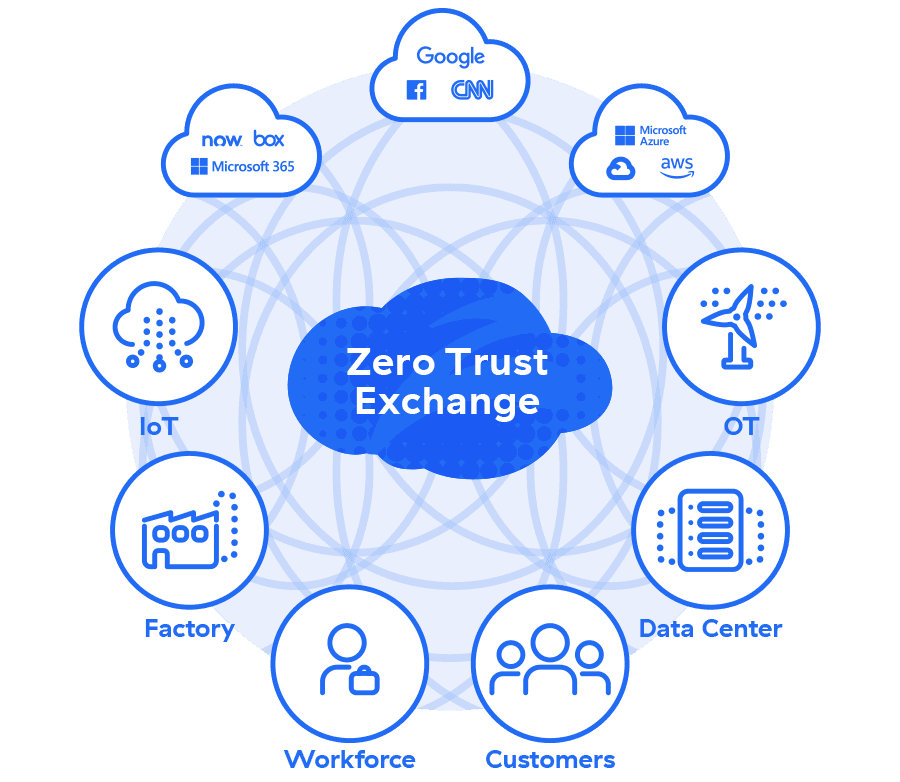

Lorsqu’il est appliqué à l’ensemble de votre écosystème informatique, le Zero Trust peut assurer une protection granulaire de vos entités suivantes :

- Applications

- Données

- Terminaux

- Identités

- Infrastructure

- Réseau

Cas d’utilisation de Zero Trust

1. Réduire les risques économiques et organisationnels

L’architecture Zero Trust réduit les risques en empêchant toutes les applications et tous les services de communiquer jusqu’à ce qu’ils soient authentifiés conformément aux principes de confiance prédéfinis. Une stratégie Zero Trust vous aide à comprendre comment communiquent les actifs de votre environnement et, à mesure que les bases de référence sont établies, vous permet d’éliminer les logiciels et services surprovisionnés afin d’atténuer davantage les risques.

2. Bénéficier d’un contrôle d’accès aux environnements cloud et de conteneurs

Les politiques de sécurité Zero Trust sont appliquées en fonction de l’identité de la charge de travail, sans tenir compte des adresses IP, des ports et des protocoles. La protection est directement liée aux charges de travail elles-mêmes et reste constante même lorsque l’environnement évolue, ce qui facilite considérablement la gestion des accès, la visibilité et la résolution des problèmes de sécurité générale des charges de travail associés aux fournisseurs de services cloud et aux conteneurs.

3. Réduire le risque de violation de données

L’architecture Zero Trust inspecte chaque demande, authentifie chaque utilisateur et appareil, évalue toutes les autorisations avant d’accorder l’accès, puis réévalue continuellement la confiance à mesure qu’évolue le contexte. De plus, les modèles Zero Trust créent des connexions sécurisées individuelles, sans aucune possibilité de déplacement latéral. Ainsi, même si un hacker parvient à accéder à votre environnement, il ne peut accéder aux données, ni les voler, s’il ne parvient pas à établir la confiance.

4. Prendre en charge les initiatives de conformité

Le modèle Zero Trust rend toutes les connexions des utilisateurs et des charges de travail invisibles depuis l’Internet ouvert, ce qui simplifie la mise en conformité aux normes PCI DSS, NIST 800-207 et plus encore, tout en prenant en charge des audits plus fluides. La microsegmentation Zero Trust permet de créer des périmètres autour de certains types de données sensibles en utilisant des contrôles granulaires pour séparer les données réglementées et non réglementées. Lors des audits ou en cas de violation des données, la microsegmentation procure une meilleure visibilité et un meilleur contrôle que les architectures de réseau plat.

Comment démarrer avec Zero Trust

Lors de la conception d’une architecture Zero Trust, vos équipes de sécurité et informatiques doivent avant tout répondre à deux questions :

- Qu’essayez-vous de protéger ?

- De qui essayez-vous de le protéger ?

Cette stratégie guidera la manière dont vous concevrez votre architecture. Après quoi, l’approche la plus efficace consiste à superposer les technologies et les processus à votre stratégie, et non l’inverse.

Dans son cadre d’accès réseau Zero Trust (ZTNA), Gartner recommande de s’appuyer sur le Zero Trust fourni en tant que service. Vous pouvez également adopter une approche progressive, en commençant soit par vos ressources les plus critiques soit par un test sur des ressources non critiques, avant de déployer le Zero Trust à plus grande échelle. Quel que soit votre point de départ, une solution Zero Trust optimale vous apportera des avantages immédiats en termes de réduction des risques et de contrôle de la sécurité.

Comment mettre en œuvre le Zero Trust

La mise en œuvre du Zero Trust consiste à réaliser une transformation sécurisée. De nombreuses entreprises savent désormais pourquoi elles devraient adopter une architecture Zero Trust, mais beaucoup ne savent toujours pas par où commencer, et chaque fournisseur de sécurité semble avoir sa propre définition de la sécurité Zero Trust. Un véritable modèle Zero Trust ne se concrétise pas en un instant. Il s’agit d’un parcours qui commence par la responsabilisation et la sécurisation de votre personnel.

Pour en savoir plus, consultez notre article dédié : Comment mettre en œuvre le Zero Trust ?

Pourquoi choisir Zscaler en tant que solution Zero Trust ?

Zscaler est le seul fournisseur de cybersécurité à proposer une plateforme Zero Trust née dans le cloud et conçue pour les entreprises cloud. Qui plus est, Zscaler est régulièrement désigné comme leader dans les rapports et classements des analystes les plus prestigieux du secteur, et le soutien de nos partenaires et clients innovants en atteste.

Tout ceci est possible grâce à notre plateforme phare : Zscaler Zero Trust Exchange.

Zscaler Zero Trust Exchange

Zscaler Zero Trust Exchange™ est une plateforme cloud native bâtie sur une politique Zero Trust. Basée sur le principe du moindre privilège, elle établit la confiance en fonction du contexte, tel que l’emplacement d’un utilisateur, la posture de sécurité de son appareil, le contenu échangé et l’application demandée. Une fois la confiance établie, vos employés bénéficient de connexions rapides et fiables, où qu’ils soient, sans jamais être placés directement sur votre réseau.

Zero Trust Exchange est intégré dans plus 150 data centers à travers le monde, garantissant à vos utilisateurs un service de proximité, au même endroit que les fournisseurs de cloud et les applications auxquelles ils accèdent. Cette solution garantit le chemin sécurisé le plus court entre vos utilisateurs et leurs destinations, pour une expérience utilisateur exceptionnelle.